HANAライセンス期限切れ周辺の話

「基本的な質問で悪いけど、サクッと教えて!」という感じでよく聞かれるのでメモ。

SAP HANAのライセンスにはテンポラリとパーマネントの2種類がある。

SAP HANAの新規インストール時には、90日間有効なテンポラリライセンスが適用さる。この場合、SAP Marketplaceにパーマネントライセンスを申請して、該当するHANAシステムに適用すること。

マルチテナントデータベースシステムで複数のテナントDBを運用する場合でも、必要なパーマネントライセンスは1つ。(いいのか?)

次のような場合、システムはロックダウン状態になる。

- パーマネントライセンスキーの有効期限が切れて、かつ、後からインストールした仮ライセンスキーを 28 日以内に更新しなかった場合

- パーマネントライセンスキーの有効期限が切れて、かつ、後にインストールした仮ライセンスキーを更新したが、ハードウェアキーが変更されている場合

- 現在のメモリ消費量が、インストールされているライセンスキーのライセンス許容範囲を超えている。

- データベースにインストールされているライセンスキーをすべて削除した。

(SAP HANA Trouble shooting and Performance Analysis Guide)

(SAP HANA Administration guide)

SAP HANA Express VM版でrootパスワードを取得する方法

SAP HANA Express VM版ではrootのログインシェルが/etc/shutdownになっているために sudo su - でrootになって作業することができない。その対処。

root shell is set to /sbin/nologin.. try sudo -u root /bin/bash that should do the trick

— MarlinDB (@FastAnalytix) 2016年12月21日

~ Gopal Baddela

以上。

SUSE Linux付属のアンチウィルス対策ソフトClamavのインストール

SAP S/4HANAの基盤OSとして多用されるSUSE Linux Enterprise for SAP Applications(通常のSUSE Linux Enterprise Serverでも同様)でのウィルス対策ソフトの設定など。

ウィルス対策ソフトは、Clamavというオープンソースの製品が付属しており、追加費用無しで使用できる。

デーモンとしてclamdがある。オンデマンドスキャンも可能。

インストール方法

- clamavパッケージをインストールする

sudo zypper install clamav clamsap - デーモンを起動する前に、malwareデータベースを更新する

sudo freshclam - デーモンを起動する

sudo systemctl start clamd - デーモンの状態を確認する

sudo systemctl status clamd

運用中の留意事項

freshclam実行時にモジュールのOUTDATEDが報告されることがある。

clamavのバージョンが、アップストリーム(コミュニティでの開発プロジェクト)のバージョンに遅れている状態。以下の例では、SLES内臓clamavが0.100.3であるのに対して、アップストリーム版は0.100.3であることを示している。

linux-gm07:~ # freshclam

ClamAV update process started at Wed Sat 25 09:23:50 2020

WARNING: Your ClamAV installation is OUTDATED!

WARNING: Local version: 0.100.3 Recommended version: 0.102.4

DON'T PANIC! Read https://www.clamav.net/documents/upgrading-clamav

表示されているURLを参照すると主に以下の2点がわかる。(SUSEのサイトでは無い)

- ソースコード版からビルドするか、コンパイル版を使用することによりバージョンアップできる。

- データベースを更新し続けていても、全てのウィルス対策上の脅威に対応できるわけでは無い(つまり、旧バージョンでも機能するけれどもできるだけバージョンアップしてね)

fresclam実行時の標準出力の例

データベースは、main.cvd、daily.cld、bytecode.cvdの3種類ある模様。

main.cvd is up to date (version: 59, sigs: 4564902, f-level: 60, builder: sigmgr)

Downloading daily-25876.cdiff [100%]

Downloading daily-25877.cdiff [100%]

:

daily.cld updated (version: 25894, sigs: 3775917, f-level: 63, builder: raynman)

bytecode.cvd is up to date (version: 331, sigs: 94, f-level: 63, builder: anvilleg)

マニュアルスキャン

マニュアルスキャンは、clamscanコマンドで行う。

まずテスト用のファイルをダウンロードする。

linux-gm07:~/eicar # wget http://www.eicar.org/download/eicar.com

--2020-08-05 10:09:32-- http://www.eicar.org/download/eicar.com

Resolving www.eicar.org (www.eicar.org)... 89.238.73.97, 2a00:1828:1000:2497::2

Connecting to www.eicar.org (www.eicar.org)|89.238.73.97|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 68 [application/x-msdownload]

Saving to: ‘eicar.com’

eicar.com 100%[=============================================================================>] 68 --.-KB/s in 0s

2020-08-05 10:09:43 (4.29 MB/s) - ‘eicar.com’ saved [68/68]

linux-gm07:~/eicar # ls

eicar.com

マニュアルスキャンを実行、-iは感染したファイルのみレポートし、-rは再帰的にディレクトリをスキャンする。

linux-gm07:~/eicar # clamscan -i -r /root/eicar

/root/eicar/eicar.com: Win.Test.EICAR_HDB-1 FOUND

----------- SCAN SUMMARY -----------

Known viruses: 8329872

Engine version: 0.100.3

Scanned directories: 1

Scanned files: 1

Infected files: 1

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 22.755 sec (0 m 22 s)

秘密鍵/公開鍵の生成とSSH公開鍵認証の設定

秘密鍵/公開鍵の生成とSSH公開鍵認証の設定

sshでリモートサーバにログインする際のSSH公開鍵認証の設定手順。これを行うと、パスワード入力無しでログインできるようになる。

以下の説明では、ホストnuc2のhdbadmユーザがホストnuc1にhdbadmユーザとしてログインする前提で説明。

秘密鍵/公開鍵の生成

ssh-syskeygenコマンドで秘密鍵/公開鍵を生成する。

${HOME}/.ssh下に2ファイルが生成される。

ログイン先へ公開鍵を登録

公開鍵の登録は、 ログイン宛先サーバ内ログインユーザの${HOME}/.ssh/authorized_keyファイルに追記することで行う。

nuc2からnuc1へ公開鍵を転送する。この時点では、パスワード認証に依る。

nuc1で、公開鍵id_rsa.pubの内容をログインユーザのauthorized_keysに登録する。

ログイン

nuc2:hdbadm> ssh hdbadm@nuc1

以上

画面を分割して作業する

Windowシステムを持たないLinuxマシンで画面は1つしかない、でも他の複数のLinuxホストにログインしながら作業しなければならない、いちいちsshで出たり入ったりするのが面倒、というような場合に便利な画面の分割方法。

ログインした状態で、

1)新しい”スクリーン”を生成する。(今回はいらないが、myScreenのように名前をつける習慣がよろし。)

> screen -S myScreen

2)画面を縦に分割する。

> CTRL+a

> | # 縦棒というかパイプというか

3)現在、左画面でmyScreenを開いて作業していることになる。例えばtopコマンド。

> top

4)右画面に移動する。

CTRL+a

<tab>

5)移動先の右画面ではそのままでは何もできないので、以下のようにセッションを開始する。

CTRL+a

c

6)コマンド入力ができるようになる。例えばping。(ちなみにexitコマンドで5)にもどる。)

> ping

画面を横に分割するときには、3)での操作は以下の様になる。

CTRL+a

SHIFT+s # つまり、S

分割した画面をさらに分割することも可能、縦分割/横分割の組み合わせも可能。

分割画面を終了する時には

CTRL+a

SHIFT+x # つまり、X

以上

2020/02/28

ゲストOSのSUSE LinuxをDHCPから固定IPアドレスに設定する

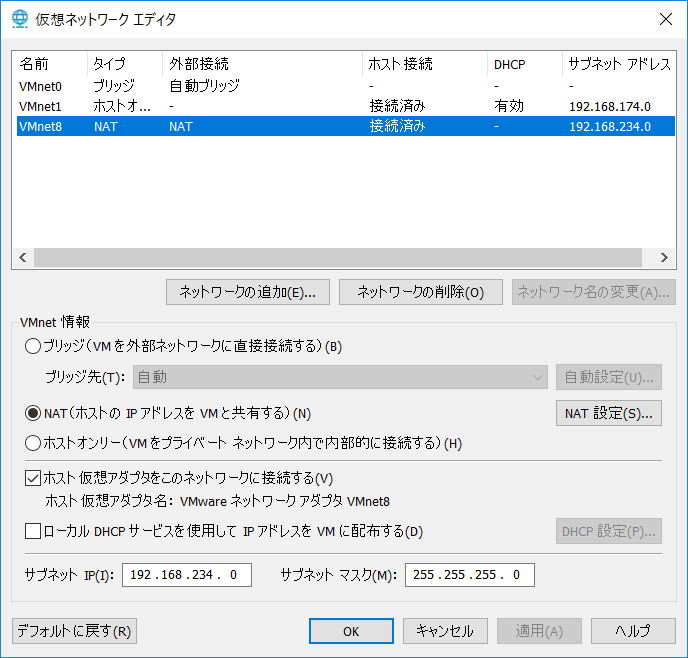

ゲストOSのネットワーク接続はNATにしておく。

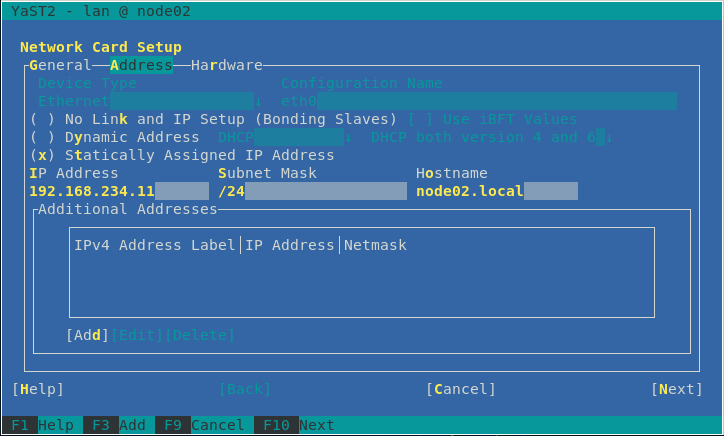

- Yast>System>Network Settings

OverviewタグでNICを選択→Edit

Statically Assigned IP Addressをチェック

IP Addressを指定:NAT設定(下図)参照し任意

Subnet Mask:IP Addressを指定:NAT設定(下図)参照

Hostname:node02.local(任意。FQNで。)

VMWare>編集>仮想ネットワークエディタ>NAT設定 - 同じく

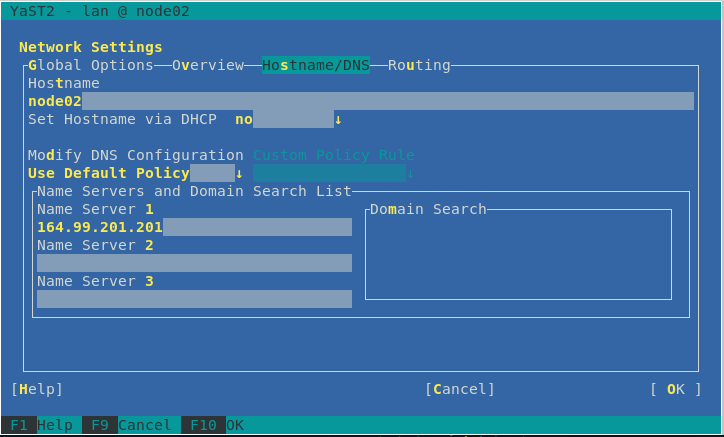

Hostname/DNSで

Hostname:shortnameを指定(.ピリオドはここは入らない)

Set Hostname vis DHCP:no

Name Server 1:ホストPCのネームサーバを指定(下図)

ホストOSで、ifconfig /all - VMware>仮想ネットワークエディタ

設定の変更をクリックしてVMNet8を選択

ローカルDHCPサービスを利用してIPアドレスをVMに配布する をのチェックを外す。

- reboot

以上。